讨厌随身带门禁卡?物业肆意收取门禁卡费用?这里教你如何使用PN532模拟IC卡到手机/手环上。请在合法范围内使用。

前提

酷安上的教程(安卓)和张大妈上的教程(电脑)适用于有漏洞卡,确保你在进行下列操作前尝试过上述方法。

硬件准备

PN532 + CH340g + UID白卡 + OTG线

开始解密

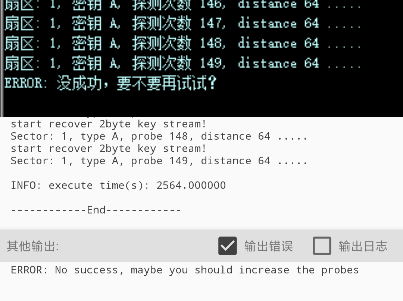

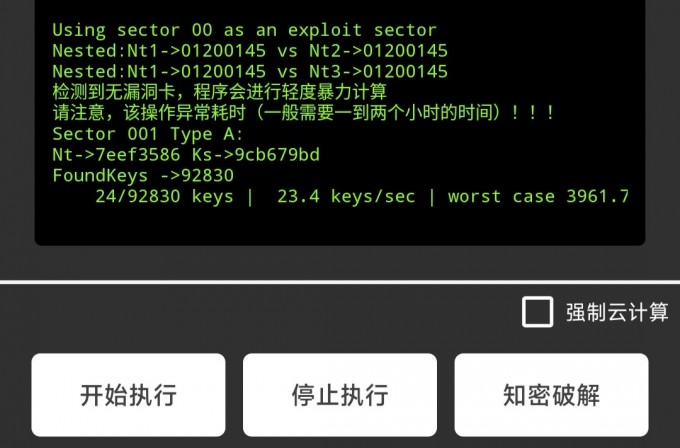

无漏洞卡,无论是电脑端的MifareOne Tool、上位机,还是手机端的MIFARE Classic Tool、RFID Tools都无法解密,所以这里需要使用安卓平台的NFC Reader Tool Pro跑字典。

使用OTG连接PN532后点击首页“一键解码”

点击“开始执行”,此过程需要耗费较长时间,注意手机电量,如果失败尝试勾选“强制云计算”后重试。

保存并发送二进制文件(DUMP格式)到电脑,记下扇区0第一行的前8位UID卡号,接下来需要在电脑操作。

模拟复制

下面的教程就跟张大妈上的相差无几了。

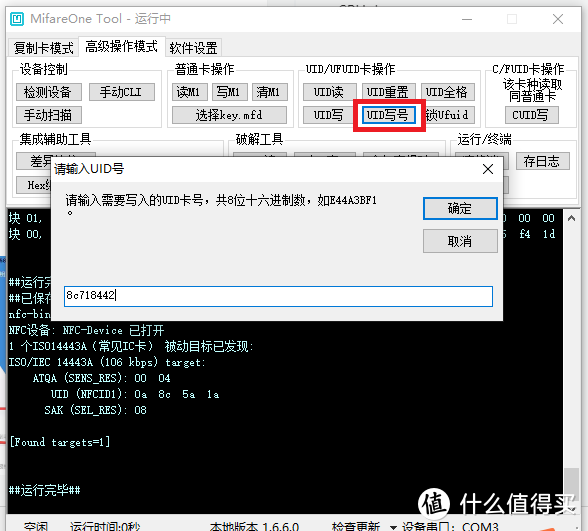

电脑插上PN532,打开MifareOne Tool。

把空白卡放在PN532上,切换到“高级操作模式”,点击“UID写号”,把刚刚记下的8位卡号填上去,这样就制作了一张只有卡号相同的UID卡。

然后把这张UID卡复制到手机,此时已完成了UID部分的写入,接下来需要把剩余的CUID部分写入(模拟卡可以多次写入)。

在手机上呼出这张卡,把手机放在PN532上。(手环同理)

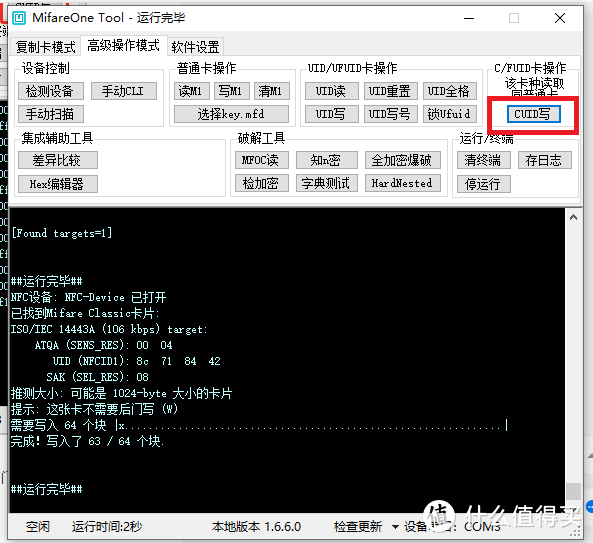

点击“CUID写”,选择刚刚从手机发送过来的DUMP文件。

写入成功后可以在终端看到“完成!写入了63/64个块”的字样,为什么是写入63块呢?因为之前一步已经从UID卡写入8位也就是1块数据。

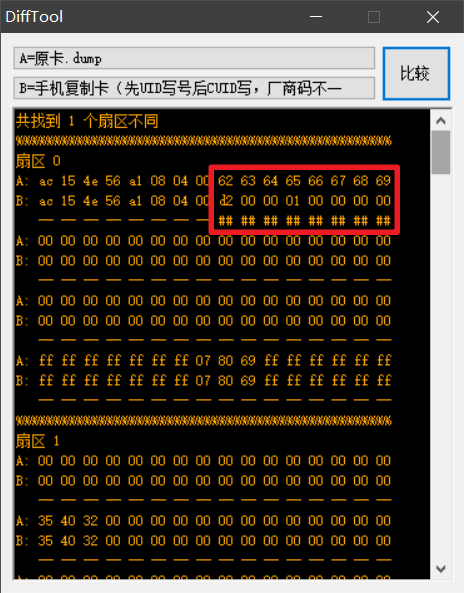

至此IC卡的模拟已经完成。我们对比下原卡和模拟卡的数据。

可以看到扇区0依然有一部分数据不一致,这是因为此处记录的是卡片制造商信息(即厂商码),门禁系统不检测厂商信息的情况下可用,反之不可用。目前手机手环没有办法修改厂商码。